Perchè i Criminali informatici attaccano le nostre reti?

Oggi i criminali informatici hanno perfezionato le loro già sofisticate tecniche di elusione del rilevamento, infiltrandosi silenziosamente nelle reti con diversi scopi.

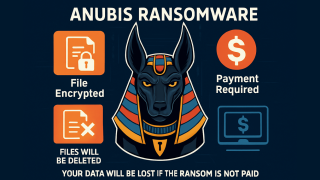

- Guadagno finanziario: Molti attacchi informatici sono eseguiti per ottenere denaro, sia attraverso il furto diretto di fondi, sia attraverso schemi come il ransomware, dove le vittime devono pagare per riavere l’accesso ai loro dati.

- Furto di dati: Gli aggressori possono mirare a rubare informazioni sensibili, come dati personali, numeri di carte di credito, informazioni aziendali riservate o proprietà intellettuali.

- Spionaggio: Gli attacchi informatici possono essere utilizzati per raccogliere informazioni su individui, aziende o governi. Questo tipo di attacco è spesso eseguito da Stati-Nazione o da gruppi sponsorizzati da Stati.

- Interruzione dei servizi: Alcuni attacchi mirano a interrompere la continuità dei servizi, come i Distributed Denial of Service (DDoS), che possono bloccare l’accesso a siti web o servizi online.

- Motivazioni ideologiche: Gruppi di hacktivisti possono eseguire attacchi per promuovere una causa o per protestare contro organizzazioni o governi che percepiscono come ingiusti.

- Vandalismo: Alcuni attacchi sono semplicemente atti di vandalismo digitale, volti a danneggiare o deturpare siti web senza un chiaro beneficio economico o ideologico.

- Vendetta personale: In alcuni casi, ex dipendenti scontenti o concorrenti possono lanciare attacchi per vendicarsi di un’azienda o di un individuo.

- Reclutamento di botnet: Gli attaccanti possono infettare sistemi per utilizzarli come parte di una rete di computer controllati a distanza (botnet), dai quali lanciare ulteriori attacchi.

Strategie di attacco e contromisure di difesa

Ora è chiaro che i loro “perchè” sono molti e decisamente motivanti, tanto da spingerli a studiare ed organizzare sempre nuove strategie, per evitare di essere scoperti, cercando di mantenere l’accesso ai vostri sistemi e svolgere le loro attività dannose senza essere notati.

Una volta colpito un obiettivo, gli aggressori cercheranno di scaricare e installare malware sul sistema compromesso.

In molti casi, il malware utilizzato è una variante appena sviluppata che le soluzioni antivirus tradizionali non sono ancora in grado di riconoscere e di bloccare.

Questo e i prossimi articoli illustreranno alcune strategie di Cyberattack, gli strumenti utilizzati dai criminali informatici per infiltrarsi nella tua rete e spiegano come puoi contrastare queste strategie per fermarli sul nascere, con le adeguate contromisure.

Approfondimenti: leggi Firewall NextGen

Compila il form Contattaci

Davide Vacca

CEO di Kaos Informatica