Strategia Cyberattack n.1

Bombardare le reti con malware 24 ore su 24

Come evidenziato da tutti i report sulla cyber security, gli attacchi malware sono in vertiginoso aumento, in termini di volume totale, ma, in particolare, alcuni paesi registrano tentativi record nell’ordine di milioni ogni anno. Gli attacchi possono provenire da tanti vettori diversi e prendono di mira le reti aziendali per comprometterle. E-mail, dispositivi mobili, traffico web, chiavette usb, Wifi e altro ancora sono tutti bersagli appetibili per gli hacker. Pensa che possono persino compromettere un’intera azienda con exploit e malaware automatizzati acquistati “precotti” sul dark web.

Le dimensioni non contano

Parafrasando un detto molto diffuso, le dimensioni non contano! Che la tua sia un’azienda da 2000 dipendenti o da 5 non ha importanza, per un hacker sei solo un indirizzo IP, un indirizzo e-mail, una subnet, comunque sei un potenziale bersaglio per un attacco. Una volta che una rete è stata violata, il criminale cercherà di trarne il massimo vantaggio possibile. Se la tua azienda è piccola, forse non cercheranno di estorcerti molto denaro, potrebbe risultare più interessante violare i tuoi sistemi per accedere a qualche tuo fornitore molto più importante ed appetibile. Gli hacker che sono riusciti a rubare centinaia di migliaia di dati ad una importantissima banca italiana, non hanno attaccato direttamente le imponenti misure di sicurezza della banca stessa, ma hanno violato i computer di una piccolissima azienda che forniva alla banca alcuni servizi e che aveva un accesso VPN ai sistemi interni della banca.

Usano la lenza o una rete a strascico?

Gli hacker raramente, quando iniziano un attacco, utilizzano la lenza, è molto più pratico una rete per la pesca a strascico. Quando individuano un obbiettivo, gli aggressori utilizzano strumenti di attacco automatizzati per valutare le vulnerabilità, eseguire exploit o per lanciare e-mail di phishing per tutti i giorni e la notti successive. Spesso un attacco inizia in sordina, senza clamore, quasi in silenzio, gli hacker raccolgono le informazioni propedeutiche all’attacco vero e proprio, girano un po per la tua rete e poi… Aspettano il venerdì sera, perché sanno che è il momento migliore per agire: quando sono pochi davanti ai monitor e spesso quei pochi sono stanchi alla fine di una settimana di duro lavoro e già pensano al fine settimana. Le difese sono più basse, i segnali di allert inascoltati ed è in quel momento che il vero attacco inizia.

Il problema che molte organizzazioni affrontano è il non avere gli strumenti adatti per una difesa altrettanto automatizzata ed efficace H24; strumenti che automaticamente monitorano e puliscono il traffico, proteggono gli endpoint e filtrano le e-mail dannose.

Firewall: scatola di metallo con tante lucine

Incontro molte aziende che sono convinte di essere al sicuro perché hanno collegato alla loro rete una scatola di metallo con la scritta Firewall, ma quando gli chiedo se il loro firewall è in grado di analizzare anche il traffico criptato… si crea un imbarazzato silenzio.

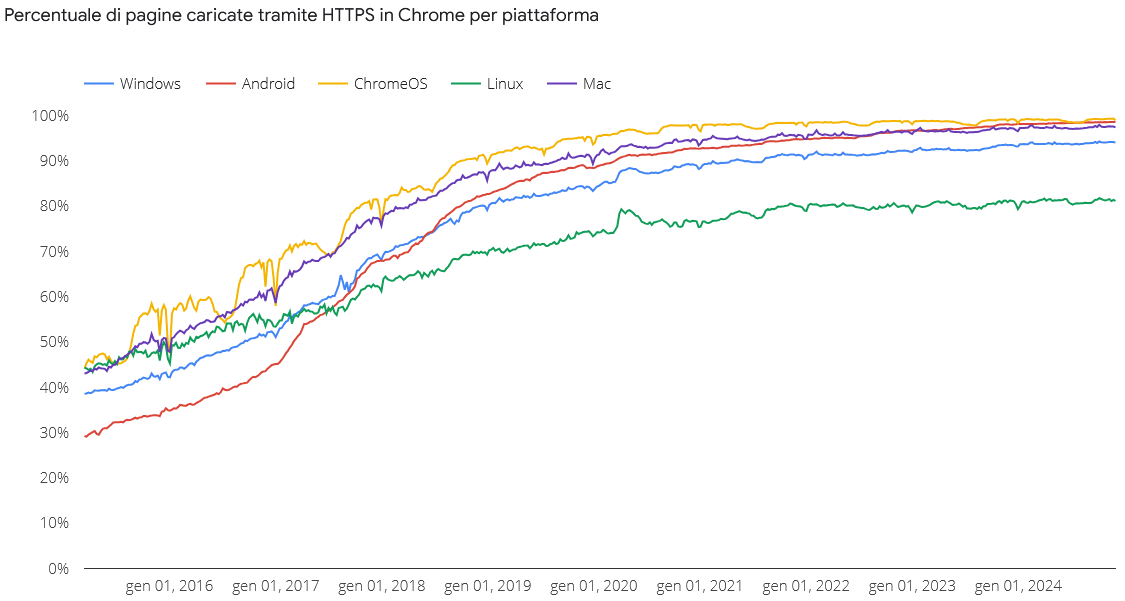

Sono pochi i marchi di firewall in grado di analizzare e pulire il traffico SSL (https) e pochissimi sono i firewall configurati per questa complicata, ma indispensabile attività. Perché è indispensabile? Perché la quasi totalità del traffico internet è criptata, come riporta uno studio di Google sui dati raccolti dal suo browser Chrome che evidenzia che le pagine https caricate sono tra il 94% ed il 99%.

Cosa significa esattamente? Significa che la quasi totalità delle sessioni tra il tuo PC e internet è criptata e se il tuo firewall non può controllare a fondo queste sessioni, allora sta verificando solo l’ 1%, forse il 6% delle sessioni della tua azienda. Analizzare e proteggere solo la minima parte del tuo traffico Internet NON è una buona strategia di sicurezza!

Contromisura n.1

Proteggi la tua rete ogni minuto di ogni giorno

Con centinaia di nuove varianti di malware sviluppate ogni ora, le organizzazioni hanno bisogno di protezione aggiornata al minuto, in tempo reale, contro queste nuove minacce.

Una soluzione di sicurezza efficace deve disporre della tecnologia più recente per rilevare i pericoli in tempo reale, proteggendo la tua organizzazione 24 ore al giorno, sette giorni alla settimana.

Con il grande afflusso di migliaia di tipi di malware e loro varianti, la memoria disponibile di moltissimi firewall è assolutamente insufficinete.

Una soluzione di servizi di sicurezza veramente efficacie dovrebbe includere tecnologie come Real-Time Deep Memory Inspection (RTDMI™) che riesce a rilevare e bloccare in modo proattivo ed in tempo reale varianti di malware sconosciute.

I firewall dovrebbero utilizzare soluzioni di sandbox basate su cloud per fornire la più ampia visione del malware e scoprire e identificare nuove varianti, i famigerati ZeroDay.

È anche fondamentale assicurarsi che la soluzione di sicurezza supporti una protezione aggiornata dinamicamente non solo a livello gateway, cioè sul perimetro della rete, ma anche su endpoint mobili e remoti, perché tutti i dispositivi collegati a Internet possono fungere da punti di ingresso per gli aggressori.

Sonicwall fornisce prodotti e servizi dotati di tutte queste avanzate caratteristiche. Fissiamo un appuntamento e ti aiuteremo a scoprire come proteggere efficacemente la tua azienda con i prodotti Sonicwall e la consulenza di Kaos Informatica.

Approfondimenti: leggi Firewall NextGen

Compila il form Contattaci

Davide Vacca

CEO di Kaos Informatica